标签: 类型 ssh 隧道 | 发表时间:2016-05-18 11:38 | 作者:hetaoo

分享到:

出处:http://www.iteye.com

想通过ssh隧道连接远端机器的VNC服务,对

ssh -L命令不太熟悉,man ssh后发现3组与隧道(turnnel)相关的参数:ssh -D,ssh -L,ssh -R,一下子就搞糊涂了,所有下决心仔细研究一番。

何谓SSH隧道

隧道是一种把一种网络协议封装进另外一种网络协议进行传输的技术。这里我们研究ssh隧道,所以所有的网络通讯都是加密的。又被称作端口转发,因为ssh隧道通常会绑定一个本地端口,所有发向这个端口端口的数据包,都会被加密并透明地传输到远端系统。

SSH隧道的类型

ssh隧道有3种类型:

- 动态端口转发(Socks 代理)

- 本地端口转发

- 远端端口转发

动态端口转发

动态端口允许通过配置一个本地端口,把通过隧道到数据转发到远端的所有地址。本地的应用程序需要使用Socks协议与本地端口通讯。此时SSH充当Socks代理服务器的角色。

命令格式

ssh -D [bind_address:]port

参数说明

- bind_address 指定绑定的IP地址,默认情况会绑定在本地的回环地址(即127.0.0.1),如果空值或者为

*会绑定本地所有的IP地址,如果希望绑定的端口仅供本机使用,可以指定为localhost。 - port 指定本地绑定的端口

使用场景

假设X网络(192.168.18.0/24)有主机A(192.168.18.100),Y网络(192.168.2.0/24)有主机B(192.168.2.100)和主机C(192.168.2.101),已知主机A可以连接主机B,但无法连接主机C。

在主机A执行

$ ssh -D localhost:8080 root@192.168.2.100

然后主机A上的应用程序就可以通过

SOCKS5 localhost:8080

访问主机C上的服务。

优点

- 配置一个代理服务就可以访问远端机器和与其所在子网络的所有服务

缺点

- 应用程序需要额外配置SOCKS代理,若应用程序不支持代理配置则无法使用

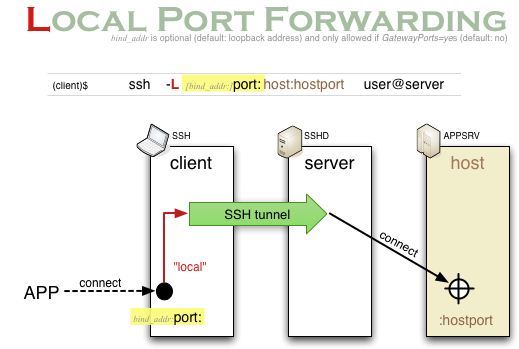

本地端口转发

通过SSH隧道,将一个远端机器能够访问到的地址和端口,映射为一个本地的端口。

命令格式

ssh -L [bind_address:]port:host:hostport

参数说明

- bind_address 指定绑定的IP地址,默认情况会绑定在本地的回环地址(即127.0.0.1),如果空值或者为

*会绑定本地所有的IP地址,如果希望绑定的端口仅供本机使用,可以指定为localhost。 - port 指定本地绑定的端口

- host 指定数据包转发目标地址的IP,如果目标主机和ssh server是同一台主机时该参数指定为

localhost - host_port 指定数据包转发目标端口

使用场景

假设X网络(192.168.18.0/24)有主机A(192.168.18.100),Y网络(192.168.2.0/24)有主机B(192.168.2.100)和主机C(192.168.2.101),已知主机A可以连接主机B,但无法连接主机C。A主机需要访问C主机的VNC服务(5900端口)

在A主机上建立本地转发端口5901

$ ssh -L 5901:192.168.2.101:5900 root@192.168.2.100

然后本地vnc客户端通过5901端口打开c主机的vnc服务

$ open vnc://localhost:5901

优点

- 无需设置代理

缺点

- 每个服务都需要配置不同的端口转发

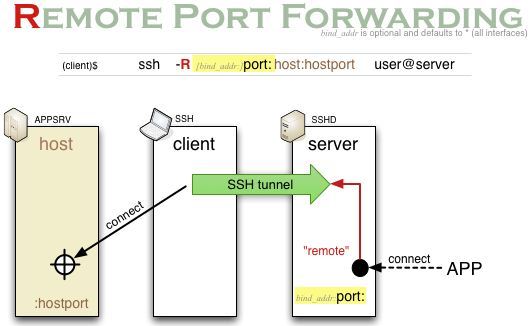

远端端口转发

远程端口转发用于某些单向阻隔的内网环境,比如说NAT,网络防火墙。在NAT设备之后的内网主机可以直接访问公网主机,但外网主机却无法访问内网主机的服务。如果内网主机向外网主机建立一个远程转发端口,就可以让外网主机通过该端口访问该内网主机的服务。可以把这个内网主机理解为“内应”和“开门者”。

命令格式

ssh -R [bind_address:]port:host:hostport

参数说明

- bind_address 指定绑定的IP地址,默认情况会绑定在本地的回环地址(即127.0.0.1),如果空值或者为

*会绑定本地所有的IP地址,如果希望绑定的端口仅供本机使用,可以指定为localhost。 - port 指定本地绑定的端口

- host 指定数据包转发源地址的IP,如果源主机和ssh server是同一台主机时该参数指定为

localhost - host_port 指定数据包转发源端口

使用场景

假设X网络(192.168.18.0/24)有主机A(192.168.18.100),Y网络(192.168.2.0/24)有主机B(192.168.2.100)和主机C(192.168.2.101),已知主机A可以通过SSH访问登录B主机,但反向直接连接被禁止,主机B和主机C可以相互访问。若主机C想访问主机A的VNC服务(5900端口)。

在主机A执行如下命令,开放B主机远端端口转发。

$ ssh -R 5900:192.168.2.100:5901 root@192.168.2.100

然后主机C连接主机B的5901端口

$ open vnc://192.168.2.100:5901

优点

- 可以穿越防火墙和NAT设备

缺点

- 每个服务都需要配置不同的端口转发

如何禁止端口转发

设置ssh服务配置文件 /etc/ssh/sshd_config

AllowTcpForwardingno

参考文献

相关 [类型 ssh 隧道] 推荐:

- - 行业应用 - ITeye博客想通过ssh隧道连接远端机器的VNC服务,对. man ssh后发现3组与隧道(turnnel)相关的参数:. ssh -R,一下子就搞糊涂了,所有下决心仔细研究一番. 隧道是一种把一种网络协议封装进另外一种网络协议进行传输的技术. 这里我们研究ssh隧道,所以所有的网络通讯都是加密的. 又被称作端口转发,因为ssh隧道通常会绑定一个本地端口,所有发向这个端口端口的数据包,都会被加密并透明地传输到远端系统.

- - 操作系统 - ITeye博客转自: http://blog.chinaunix.net/uid-20761674-id-74962.html. 首 先看下面这张图,我们所面临的大部分情况都和它类似. 我们的电脑在左上角,通过公司带有防火墙功能的路由器接入互联网(当然可能还有交换机什么的在中间连 接着你和路由器,但是在我们的问题中交换机并不起到什么关键性的作用).

- - 膘叔虽然自己也常用ssh -D,ssh -l之类的操作,但毕竟没有详细的分析这些. 事实上如果你要求不高,完全可以看文档. 或者直接输入ssh也能够看到各个参数的含义. 就转贴一下,毕竟它可以用来看一些国外资料. 原文地址是:http://www.xushulong.com/post/2012-08-04/40032371760.

- Jerry - 老王的技术手册 ( 我的新博客:http://huoding.com )前些天,由于我不知道如何在Putty里拷贝字符而被朋友们取笑,着实糗了一把. 不过被别人B4的一大好处就是你会知耻而后勇,这阵子通过研读PuTTY 中文教程,估计以后不会再犯同样的错误了,在学习Putty的同时偶然发现自己对SSH Tunnel的了解很匮乏,所以便有了今天这篇笔记. SSH Tunnel有三种,分别是本地Local(ssh -NfL),远程Remote(ssh -NfR),动态Dynamic(ssh -NfD).

- Mao.. - Visual Mao++不知道读者中知道SSH有多少,我想除了pro们,剩下的都是用VPS. 一般来说,用SSH就是用ssh –D[1]这个动态转发接口,至于做什么用也就不明说了,大家都懂. 熟悉hg的都知道可以从“ssh://”地址克隆repository[2],那剩下的呢. 故事的起因是office desktop在department firewall之内,用laptop的remote desktop(RDP)连接office需要先用PuTTY之类的神器连接department firewall(OpenBSD的哦),然后再用RDP连接desktop[3].

- - CSDN博客推荐文章sftp 文件共享 类似ftp ssh secure file transfer client. scp 文件共享 类似cp. #PermitRootLogin yes 改成no 禁止root直接登录. #Port 22 改变ssh的默认端口号 要打开注释. 登录 ssh gwyy@192.168.111.130 然后输入密码就好了.

- jason - iGFW注册即送免费128M流量的PPTP和L2TP,OPENVPN. 注册地址:http://www.jpvpn.net/register. 配置文件下载:http://sharesend.com/gpebc. 以下15组免费帐号,用户名和密码一样. 用户名和密码填写在vegas目录下的Acct.txt文件里.

- jason - 细节的力量来源:http://www.hiwaley.com/2098.html. 赠送 SSH Tunnels 账号,用途请Google “SSH Tunnels“. 长期有效,直到本站倒闭,或者某天墙塌了. SSH的账号和Blog的账号一样,如需修改SSH的密码,直接修改Blog的密码即可. 注册帐号后,需要配置SSH客户端和浏览器,具体方法如下:.

- 牛牛 - SolidotPeter Jackson 写道 Secure Shell(SSH)是工作在应用层和传输层之上的网络安全协议,利用128位公钥加密接收和发送的信息. SSH能保证两个主机之间的通信不被中间人拦截. 作为一种安全保护协议,SSH常被用于安全数据通信和远程命令执行. 其它常用用途包括使用SSH文件传输协议或安全复制协议在机器之间建立安全隧道或传输文件.

- - 寒江孤影SSH之所以能够保证安全,原因在于它采用了公钥加密. 整个ssh密码登录过程是这样的:. 1)用户向远程主机发登录请求:ssh user@远程主机. 2)远程主机收到用户的登录请求,把自己的公钥发给用户. 2)用户使用这个公钥,将登录密码加密后,发送回远程主机. 3)远程主机用自己的私钥,解密登录密码,如果密码正确,就同意用户登录.